本报告由国家互联网应急中心(CNCERT)与北京微步在线科技有限公司(微步在线)共同发布。

一、概述

近期,CNCERT和微步在线联合监测到由“黑猫”黑产团伙发起的黑产攻击活动。该团伙利用搜索引擎SEO(搜索引擎优化)技术将精心构造的仿冒钓鱼网站推送到搜索引擎关键字结果前列。用户在访问这些高排名的仿冒钓鱼页面后,被精心构造的下载流程页面诱导,尝试下载捆绑恶意程序的软件安装包。一旦运行安装,该程序会在用户不知情的情况下植入后门木马,导致主机敏感数据被攻击者窃取。

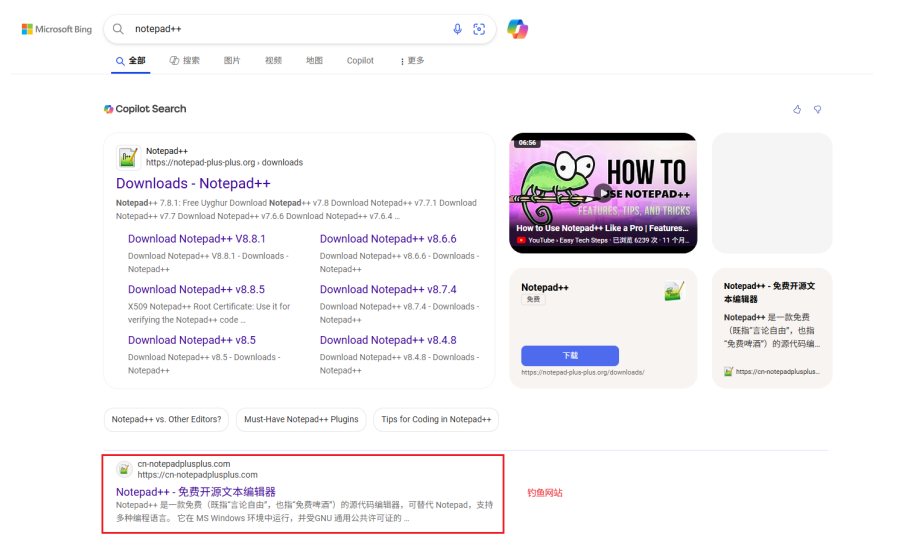

图1 钓鱼网站在搜索引擎结果排行

“黑猫”黑产团伙最早攻击活动能追溯至22年,是一个主要目标为窃密远控的黑产团伙。该团伙的常见手法就是通过部署钓鱼网站,并在搜索引擎进行投递,向用户传播窃密木马以窃取用户主机信息。23年该团伙通过仿冒AICoin(虚拟货币行情交易平台)虚假下载网站,窃取了价值不低于16万美金的虚拟货币。24年该团伙通过搜索引擎SEO技术在Bing搜索引擎投递了仿冒Chrome浏览器钓鱼页面诱导用户点击安装,在受害者主机上释放了窃密程序,并一同释放挖矿程序进行挖矿。25年6月该团伙利用国内某知名搜索引擎投递了QQ国际版、爱思助手等软件的仿冒程序,诱导用户安装传播窃密程序。

近期,“黑猫”团伙的攻击活动依旧猖獗,并进一步向普通网民进行传播。

二、案例分析

“黑猫”团伙将精心构造的钓鱼网站的在搜索引擎排名进行优化,用户通过在搜索引擎搜索关键词Notepad++后,访问了搜索引擎排行第二的搜索结果,实际为“黑猫”团伙构造的钓鱼网站,经过诱导下载后,用户下载了含有后门程序的软件安装包,安装后会释放后门文件,从而被攻击者远控。

在本次钓鱼攻击活动中,“黑猫”团伙构造了非常拟真的钓鱼网站,而不是从官网进行复制,在钓鱼网站的内容中,除了包含下载链接外,还有很多教程文章来增强钓鱼网站的可信度:

图2 钓鱼网站页面

用户后续点击页面的立即下载按钮并不直接跳转下载文件链接,而是一个常见下载页面,选择下载方式或者下载文件内容,但实际这些链接都指向一个地址:

图3 钓鱼网站下载跳转页面

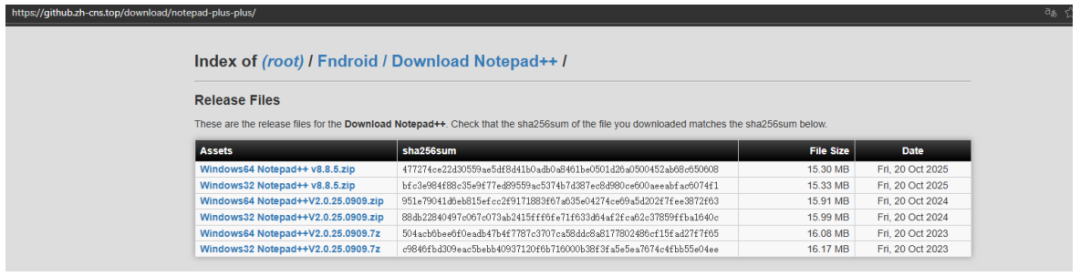

点击再次跳转到仿冒的下载地址,这个下载地址和页面伪装为了知名开源网站Github的风格来迷惑用户,实际为“黑猫”团伙精心构造的下载钓鱼页面:

图4 钓鱼网站仿冒下载页面

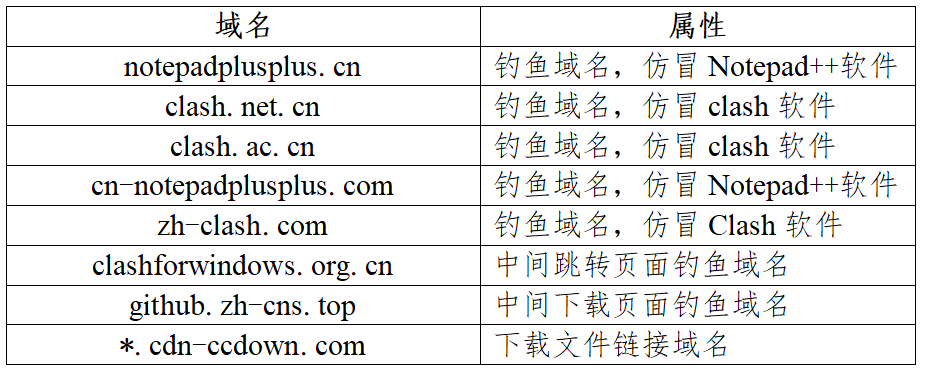

此时点击才会下载携带后门文件的软件安装程序,经过多次跳转和部署的拟真钓鱼页面,受害者已经降低对该网站的怀疑,黑猫团伙也在此过程中使用了高度相似的钓鱼网站域名:

表1 “黑猫”团伙本次钓鱼相关网站

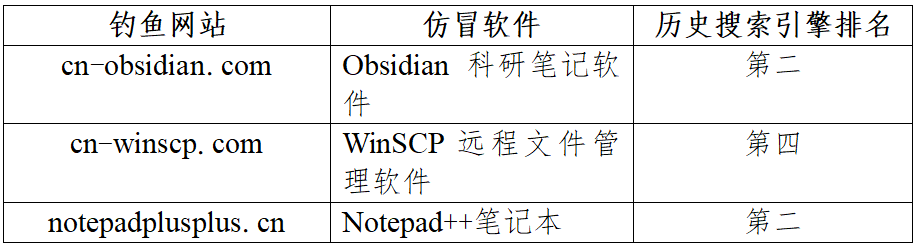

表2 近期“黑猫”团伙新增钓鱼网站类型

这三类钓鱼网站属于“黑猫”团伙近期新增的仿冒软件类型。结合其早期曝光的仿冒网站特征进行对比可以看出,该团伙的窃密对象已不再局限于特定用户群体,而是明显向普通网民扩散,风险覆盖面进一步扩大。

三、感染规模

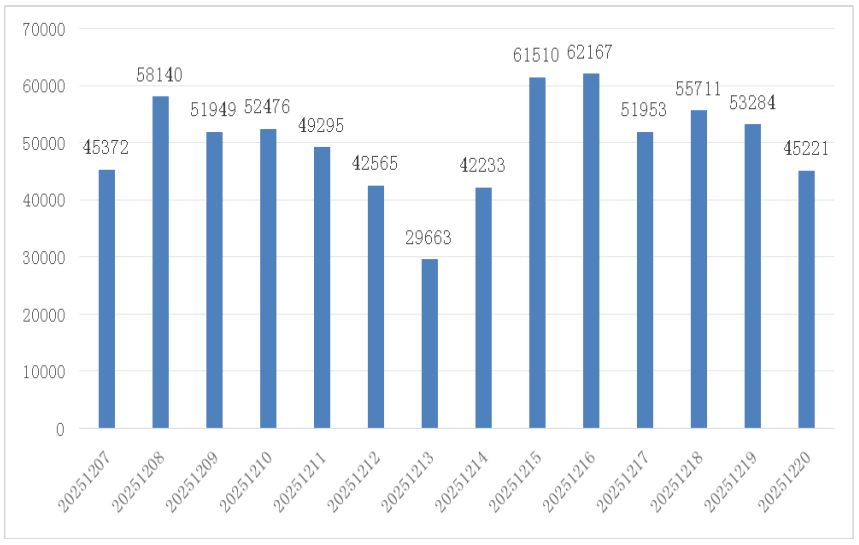

通过监测分析发现,我国境内于2025年12月7日至20 日期间,“黑猫”黑灰产团伙通过案例木马投放导致主机被控数量约 27.78万台,境内日上线肉鸡数量最高达62167台,肉鸡C2日访问量最高达43.77万次。境内日上线肉鸡数量情况如下图所示。

图5 境内日上线肉鸡数量分布情况

四、防范建议

请广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:

(1)建议通过官方网站统一采购、下载正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描并校验文件HASH。

(2)尽量不打开来历不明的网页链接,不要安装来源不明软件。

(3)安装终端防护软件,定期进行全盘杀毒。

(4)当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

信息来源:国家互联网应急中心(CNCERT)