近年来,钓鱼邮件与仿冒网站已成为网络诈骗和数据泄露的重要入口。在中国,这一问题同样不容忽视。网信办数据显示,2025 年依法受理处理的仿冒网站及各类网络诈骗相关平台多达 1,418 个,这些站点往往涉及钓鱼链接、伪装登录页面以及诈骗活动,对个人信息安全和企业数据资产构成持续威胁。这表明,仿冒与钓鱼已经不是零散事件,而是一种长期存在、不断演化的风险形态。

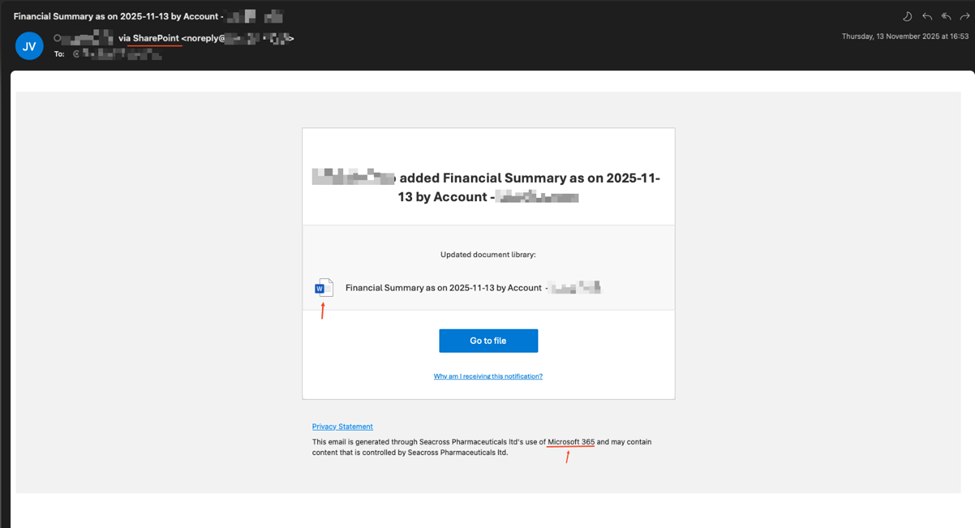

在全球范围内,这一趋势也在加速。Check Point安全团队近期发现了一轮大规模钓鱼攻击活动:在短短两周内,攻击者发送了超过 4 万封钓鱼邮件,覆盖约 6,100 家机构。这些邮件伪装成 SharePoint、电子签名平台等企业常用服务的通知,看起来与真实业务邮件几乎没有差别,其目的正是误导用户点击链接、输入凭证或下载恶意内容。

与传统“粗放型”钓鱼邮件不同,这一波攻击呈现出明显的“高仿真”特征。邮件在视觉设计上高度还原真实服务的风格,包含官方 Logo、标准化排版以及“查看文档”“签署文件”等典型按钮,发件人显示名称也往往采用“某某 via SharePoint”或“eSignDoc 通知”等形式,使用户在第一时间难以分辨真伪。更具迷惑性的是,攻击者并没有直接使用可疑域名,而是滥用合法的 URL 重定向服务,将恶意链接“包裹”在受信任域名之下。例如,一些链接表面上指向安全厂商或邮件服务提供商的跳转地址,使其在技术检测和用户心理层面都显得“可信”。当用户点击后,才会被进一步引导至真正的钓鱼页面,从而窃取账号和密码。

从攻击逻辑上看,这类钓鱼邮件的核心不再是“制造恐慌”,而是“融入日常工作场景”。SharePoint、电子签名平台、在线协作工具早已成为企业办公的基础设施,涉及合同、发票、审批文件等高度敏感内容。当攻击者把钓鱼行为嵌入这些看似正常的业务流程时,员工的防备心理自然会被大幅削弱。这与国内网络环境中仿冒网站频繁出现的现实高度契合。无论是仿冒政务平台、金融机构,还是企业内部系统登录页面,其共同特点都是“足够像”。用户一旦在熟悉的界面中输入了真实账号信息,后果往往远不止一次账号泄露,而可能引发连锁性的业务系统入侵和数据外泄风险。

因此,邮件安全已经不再只是“拦截垃圾邮件”的问题,而是企业整体安全体系中的关键防线。大量安全事件表明,攻击往往并非从复杂的漏洞利用开始,而是从一封看似正常的邮件切入。钓鱼邮件正逐渐成为企业安全链条中最容易被忽视、却最容易被利用的一环。

从防护角度看,传统依赖规则匹配和黑名单的邮件过滤方式,已难以应对这类高度仿真、滥用合法基础设施的新型攻击。企业需要更智能化的防护能力,包括:

·对邮件内容、上下文和行为模式进行综合分析,而非只检查单一链接或附件;

·对重定向链路进行深度解析,识别隐藏在“可信跳转”背后的真实风险;

·通过 AI 技术识别仿冒品牌、仿真页面结构以及异常通信特征;

·在邮件到达用户收件箱前,就完成多层次的威胁检测与阻断。

在这一背景下,邮件安全产品的“技术深度”和“行业成熟度”变得尤为重要。并非所有解决方案都能应对这种融合业务场景、技术欺骗与社会工程的复杂攻击模式。这也正是Check Point 近期被评为 2025 年 Gartner《邮件安全魔力象限》领导者(Leader)的主要原因之一。在“愿景完整性”和“执行能力”两个核心维度上获得认可,意味着其邮件安全能力不仅在技术上成熟,同时在实际部署和持续演进方面也具备行业领先水平。

从技术路径上看,现代邮件安全防护需要具备三个核心特征:

·一是以 AI 为核心驱动,对钓鱼、恶意附件、恶意链接进行实时识别;

·二是具备对新型攻击手法的快速适应能力,包括对云服务、协作平台和第三方工具被滥用场景的防护;

·三是能够与企业整体安全体系协同工作,将邮件威胁纳入更大的威胁情报和自动化响应体系之中。

近期国内外的发现邮件攻击具备一个共同点:它们的本质都是利用“信任感”作为突破口。当攻击不再显得“可疑”,而是越来越像正常业务流程时,安全防护的复杂度也随之显著提升。对于企业而言,这既是挑战,也是一次重新审视邮件安全价值的契机。邮件系统连接着人、业务和数据,一旦失守,影响往往会被迅速放大。与其将邮件安全视为“基础防护配置”,不如将其视为数字化安全体系中的核心组成部分。在钓鱼攻击日益“真实化”和“业务化”的趋势下,企业需要的已不只是过滤工具,而是具备持续进化能力,随企业业务需求不断变化的智能安全平台。