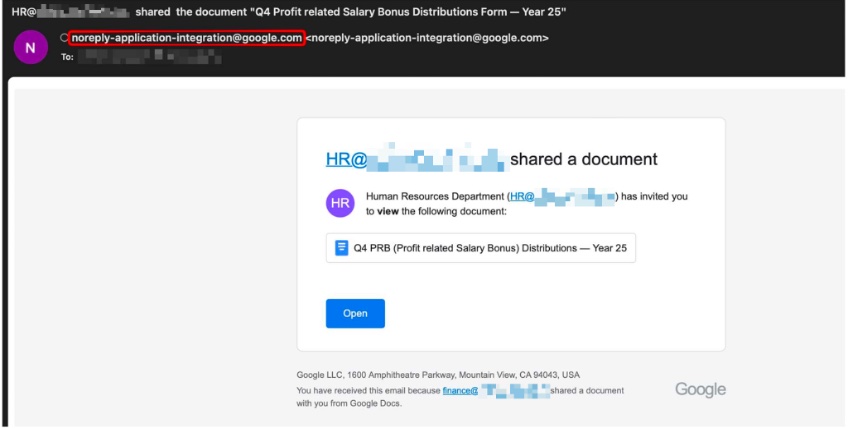

近期,一起利用云平台官方能力实施的钓鱼攻击引发了安全行业的广泛关注。Check Point 研究人员披露,攻击者滥用 Google Cloud 的应用集成功能,向企业用户发送看似完全合法的通知邮件。这些邮件来自 @google官方域名,内容伪装成语音留言提醒、文件访问或权限授予请求,与企业日常办公场景高度一致。

在短短两周内,攻击者发送了数千封此类钓鱼邮件,影响多个行业。与传统钓鱼攻击不同的是,这次事件并未伪造域名、也未入侵系统,而是借助合法云服务能力完成攻击分发。

合法等于安全?

从技术角度看,这次攻击的关键并不在于“仿冒”,而在于滥用信任机制。这次钓鱼攻击链条呈现为多阶段流程:用户首先点击托管在受信任云服务上的链接,随后被引导至中间验证页面,用以规避自动化扫描,最终跳转至伪造的登录页面,凭证在此阶段被窃取。整个过程中,发件人地址、发件域名乃至初始链接都“看起来完全正常”。

这意味着,依赖发件人信誉或白名单的传统邮件安全模型,正在逐步失效。当攻击混入真实业务流程,单点规则和静态判断已难以及时发现风险。Google 在回应中也明确表示,该事件源于对云工作流自动化工具的滥用,而非其基础设施被攻破,并已针对相关行为采取拦截和补救措施。这一回应也从侧面印证了一个现实:在云与自动化成为常态的环境下,攻击者无需“突破防线”,而是可以站在合规能力的边缘行事。

长期以来,企业邮件安全隐含着一个前提假设:可信域名,意味着可信邮件。但随着企业对云服务、自动化通知和协作平台的依赖不断加深,这一假设正在被现实挑战。当攻击者能够利用官方能力发送“合法邮件”,白名单不再是安全终点,而只是需要进一步验证的起点。如果安全体系仍然将“来源合法”作为主要放行依据,那么一旦攻击混入正常业务流量,风险就会被直接传递给终端用户。

“预防为先”,保障安全

回到 Google Cloud 钓鱼事件本身,可以发现一个共性特征:攻击并非从明显异常开始,而是嵌入到一条看似正常的业务流程中。在这种情况下,单点检测难以奏效,真正有效的安全防护必须做到在大量看似正常的交互中,能够识别其中隐藏的潜在风险。

这正是 Check Point 业内领先的威胁情报系统 ThreatCloud AI 价值所在。ThreatCloud AI 并不局限于某一次点击或某一封邮件,而是通过整合全球威胁情报、用户行为模式和 AI 分析结果,对钓鱼攻击常见的链式特征进行关联判断。一旦全球任何一个端点识别出与该攻击相关的恶意特征(如特定的恶意跳转逻辑或诱饵文件指纹),ThreatCloud AI 会在秒级内将这一情报同步给全球所有客户。

Harmony Email:在邮件入口切断攻击链

在12月上旬,Check Point 凭借 Harmony Email & Collaboration 在Gartner 电子邮件安全魔力象限(Magic Quadrant for Email Security)中被评为领导者。这一最新发布的权威认可,不仅印证了 Harmony 产品的技术实力,更标志着其“API 级优先”和“预防为先”的防御理念已成为行业公认的黄金标准。

Harmony 之所以能获此殊荣的关键在于:

1. API 级内联防御(Inline Protection): 与传统网关(SEG)不同,Harmony 通过 API 直接嵌入云办公环境。它能在邮件抵达用户收件箱的毫秒间隙进行扫描和拦截。即便邮件来自 Google 或 Microsoft 的官方域名,只要包含恶意意图,就会被 Harmony 拒之门外,彻底消除了用户“手滑”误点的风险;

2. AI 深度分析: Harmony 的核心 AI 引擎不只看“谁在发邮件”,更看“邮件在做什么”。针对此次 Google 案例中精密的“多重跳转+假验证码”手法,Harmony 能够穿透伪装,通过自然语言处理(NLP)分析邮件语调,并利用计算机视觉识别错误的登录页面,精准判定攻击意图。

3. 全方位覆盖: 作为 Gartner 认证的领导者,Harmony 的保护范围不仅限于邮件,更延伸至 Teams、Slack、Google Drive 等协作工具,防止攻击者利用受信用的内部协作平台进行横向移动。

从这起 Google Cloud 钓鱼事件可以看到,攻击者正在利用企业最信任的基础设施和流程。在这样的环境下,盲目信任白名单已难以应对日益复杂的钓鱼攻击。通过以 ThreatCloud AI 为中枢、以 Harmony Email 为代表的预防型邮件安全体系,在攻击发生之前就将风险阻断,正成为更稳妥的选择。当“合法”不再等同于“安全”,预防为先,才是企业邮件安全真正可靠的答案。